https://www.federprivacy.org/informazione/societa/chi-offende-su-facebook-rischia-una-condanna-anche-se-non-fa-il-nome-della-persona-presa-di-mira Rischia una condanna per diffamazione aggravata chi insulta altri su Facebook, anche se magari…

Attacco Ransomware DeadBolt ai sistemi di backup QNAP NAS.

fonti: https://www.cybersecurity360.it/nuove-minacce/ransomware/deadbolt-il-ransomware-che-attacca-i-nas-di-qnap-ecco-come-proteggere-i-dati/

https://s-martitalia.blogspot.com/2022/02/ancora-nas-qnap-ancora-ransomware.html

Attacco ransomware ai sistemi di backup QNAP NAS.

Fonte https://s-martitalia.blogspot.com/2022/02/ancora-nas-qnap-ancora-ransomware.html

A partire dal 25 gennaio 2022 è in circolazione “DeadBolt” un malware in grado di sfruttare una vulnerabilità del firmware dei dispositivi QNAP.

Il ransomware trae il suo nome dall’estensione che attribuisce ai file cifrati, “.deadbolt”.

Come funziona:

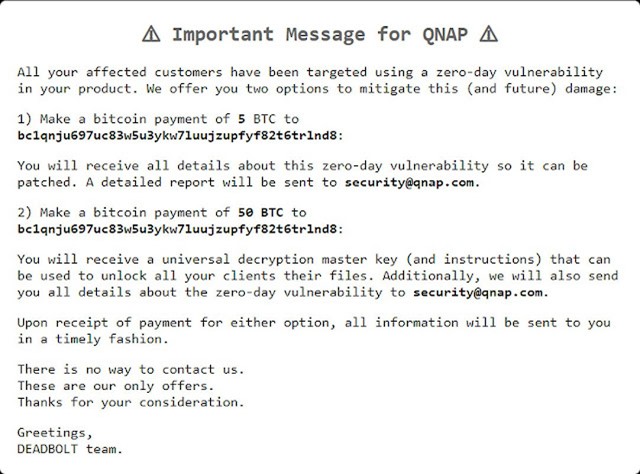

- A differenza degli altri ransomware, DeadBolt non genera una richiesta di riscatto per poter accedere ai singoli documenti/cartelle, bensì sostituisce la form originale di login al NAS,

Con lo splash seguente.

|

| Fonte: Bleeping Computer |

La richiesta di riscatto si aggira intorno a 1.000 €, l’equivalente di circa 0,003 Bitcoin. La vittima una volta eseguito il pagamento riceve la chiave di decifratura che deve essere digitata nello spazio dedicato indicato nella figura precedente.

Il Network Attached Storage (NAS), lo ricordiamo, è un dispositivo (che viene definito di rete) collegato a una rete informatica che fornisce agli utenti, connessi alla stessa rete, il servizio di condivisione file su qualsiasi altro dispositivo ne abbia accesso. Contiene quindi al suo interno diverse unità di memoria di massa, sotto forma di hard disk, singoli o multipli (a seconda del modello).

QNAP è tra le più grandi e diffuse aziende multinazionali, con sede a Taiwan, specializzata proprio in soluzioni NAS commerciali per privati e aziende, di differenti e molteplici dimensioni.

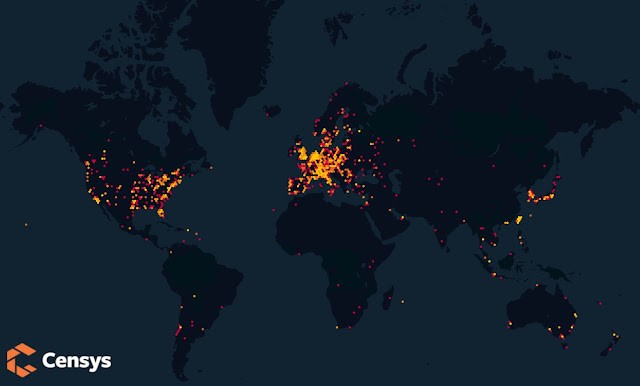

BleepingComputer ha riportato una quindicina di vittime dell’attacco ransomware DeadBolt, analizzando le quali emerge che non vi è una specifica regione di riferimento. L’attacco è mirato ai dispositivi NAS della QNAP a livello globale, in relazione della sua colossale diffusione. Si parla infatti di circa 320.000 dispositivi NAS connessi alla Rete, potenzialmente esposti, con dentro dati di ogni genere, dai personali a quelli aziendali. Le soluzioni QNAP, infatti sono particolarmente apprezzate anche da PMI che hanno la necessità di centralizzare l’archiviazione documentale prodotta nel tempo.

Queste cifre ci aiutano a capire la dimensione del problema, senza pensare si tratti di una grande multinazionale lontana dalla nostra quotidianità, infatti solo in Italia, si superano di poco le 30.000 unità connesse a Internet.

Gli attaccanti hanno fatto riferimento all’uso di una vulnerabilità 0-day di tipo di esecuzione di codice da remoto usata nel corso della campagna di attacco. Ricordiamo che questi attacchi infatti sono mirati: viene prima eseguita una scansione dei NAS QNAP connessi in Internet, quindi vengono eseguiti gli attacchi a partire dall’exploit delle vulnerabilità. DeadBolt funziona nella stessa maniera e i dati telemetrici ne danno conferma: si registrano dispositivi compromessi in varie parti del mondo senza una collocazione precisa. Balza all’occhio l’alta concentrazione in Europa.

|

| Fonte: Censys |

Sul punto QNAP ha pubblicato l’advisory QSA-21-57: la società infatti afferma che questa vulnerabilità è stata patchata in Dicembre. La vulnerabilità risiede nel firmware ed è stata risolta con la versione 5.0.0.1891 del firmware.

“Il 27 Gennaio 20022, QNAP ha impostato come “Versione consigliata” le versioni già patchate del software. Se l’aggiornamento automatico per la versione consigliata è abilitato, il sistema si aggiornerà automaticamente a determinate versioni per migliorare sicurezza e protezione del NAS, mitigando i rischi di subire attacchi” si legge nella nota.

Secondo l’advisory di QNAP la falla è stata risolta nelle versioni QTS e QuTS hero:

- QTS 5.0.0.1891 build 20211221 e successiva;

- QTS 4.5.4.1892 build 20211223 e successiva;

- QuTS hero h5.0.0.1892 build 20211222 e successiva;

- QuTS hero h4.5.4.1892 build 20211223 e successiva;

- QuTScloud c5.0.0.1919 build 20220119 e successiva.

Riportiamo per dovere di cronaca il fatto che più di un cliente ha denunciato, nel forum degli utenti QNAP, di aver subito comunque la criptazione dei file nonostante avesse già effettuato gli aggiornamenti consigliati. E’ quindi probabile che gli attaccanti stiano già sfruttando una nuova vulnerabilità.

Qualche dettaglio tecnico

Una volta che gli attaccanti hanno violato il dispositivi, installano l’eseguibile del ransomware con un nome file random nella cartella /mnt/HDA_ROOT/ . Stando alle analisi dell’esperto di ramsomware Michael Gillespie, il ransomware viene lanciato inizialmente con un un file di configurazione che contiene vari dati compresa la chiave di criptazione usata. Il comando iniziale è

[random_file_name] -e [config] /share

dove la cartella /share è quella usata dai dispositivi NAS QNAP per ospitare i file e le cartelle dell’utente.

L’algoritmo di criptazione utilizzato, spiega ancora Gillespie, è l’AES128. Come accennato prima, DeadBolt sostituisce il file /home/httpd/index.html con la schermata di riscatto, ma è possibile bypassarla e accedere alla pagina i amministrazione usando gli URL

- http://nas_ip:8080/cgi-bin/index.cgi

- https://nas_ip/cgi-bin/index.cgi.

Anche QNAP finisce sotto ricatto

Per la prima volta, almeno da quel che lo scrivente ha cognizione, finisce sotto ricatto anche il vendor. Già nella schermata di blocco, gli attaccanti “spiegano” alla vittima come l’attacco non sia mosso da motivi personali e che l’unico da ritenere responsabile è proprio il vendor per la scarsa sicurezza dei propri dispositivi.

Ed è proprio contro QNAP che si sono risolvti gli attaccanti. Nella schermata di riscatto c’è un link intitolato “important message for QNAP“. Questo mostra una nota di riscatto nella quale gli attaccanti si offrono di fornire tutte le informazioni utili sulla vulnerabilità 0-day sfruttata se il vendor pagherà 5 Bitcoin di riscatto. Non solo: gli attaccanti si dimostrano disponibili a rivelare la master key e fornire il decryptor e le informazioni sulla 0-day alla modica cifra di 50 Bitcoin, all’incirca 1.85 milioni di dollari statunitensi.

Gli attacchi DeadBolt, come tutti gli altri attacchi ransomware contro i dispositivi QNAP, hanno un impatto solo sulle macchine connesse a Internet. Poiché gli attori delle minacce affermano di utilizzare una vulnerabilità zero-day, tutti i clienti QNAP sono caldamente invitati a disconnettere i propri dispositivi da Internet e proteggerli con un firewall. Poiché i legittimi proprietari di QNAP possono esser presi di mira da altre due famiglie di ransomware, Qlocker (isolata poche settimane fa) ed eCh0raix (di dicembre scorso), è buona pratica invitare tutti i proprietari a seguire alcune misure preventive per evitare attacchi futuri.

Tra le misure consigliate da QNAP per prevenire attacchi di questa tipologia c’è la valutazione meditata dell’accesso a Internet del nostro dispositivo. È necessario che sia esposto alla Rete? Qualora fosse possibile limitarne o inibirne l’accesso, troviamo in questo la migliore mitigazione al problema. Ad ogni modo, quando l’esposizione a Internet è necessaria, assicurarsi che il Port Forwarding del router verso il nostro NAS (solitamente porta 8080 e 443 per impostazione predefinita) sia disabilitato; inoltre disattivare la funzione UPnP del QNAP NAS.

QNAP è sicuramente, lo abbiamo visto nel tempo, estremamente mirata da attacchi di questo tipo: almeno una volta al mese, viene individuata una variante ransomware o una vulnerabilità da correggere su questi prodotti NAS, che potrebbe comprometterne il contenuto ma, doveroso riconoscerlo, è anche la società più aggiornata da questo punto di vista. Ci sono aggiornamenti costanti, con fix di sicurezza periodici frequenti, come raramente capita in sistemi di archiviazione condivisa. Questo spinge l’azienda a mantenere costantemente aggiornata questa pagina sugli “alert” rilevati che, nell’ultimo anno, ha accumulato 181 advisory ciascuno dei quali, completo delle opportune mitigazioni.